无意中发现的一处问题

详情

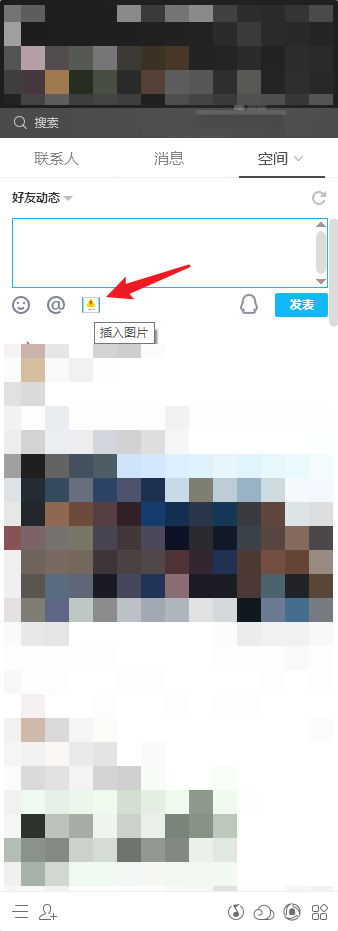

因为我电脑安装的flash不是国版的(不是那个某公司二次打包后的)直接安装的adobe官网的导致一些应用无法使用,比如QQ客户端的空间选项卡中的上传图片功能

然后呢,点击时会跳转到aodobe官网

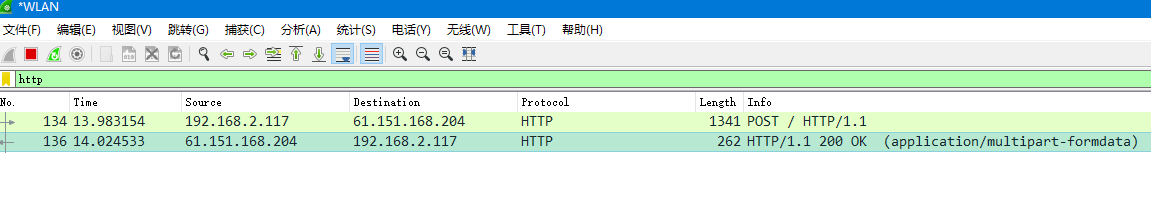

验证猜想,QQ集成了几个web页面,那么如果把aodobe官网重定向呢?

先获取下访问的域名,这点可以用wireshark抓出来

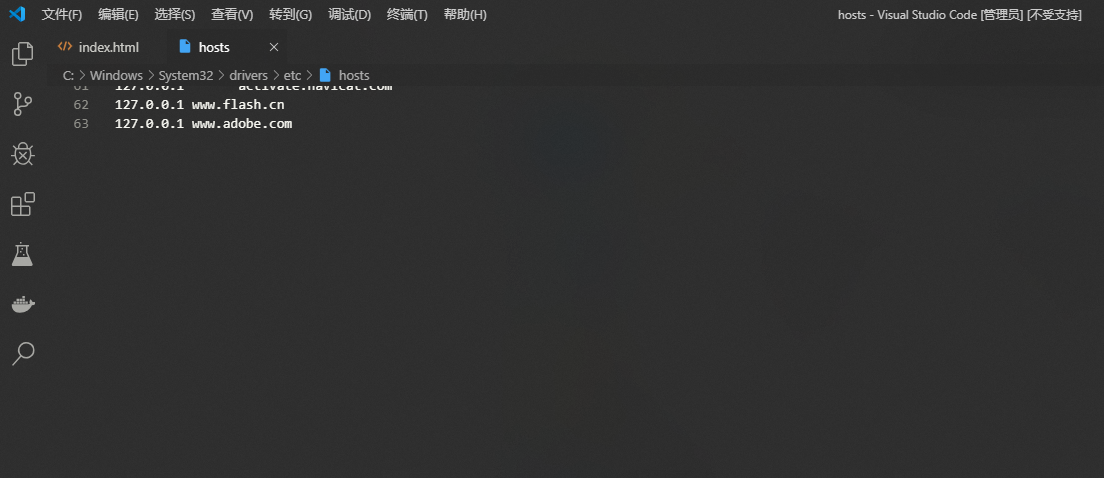

本地hosts再改下,再架个web服务器

再写个html文件,放置于于/www/go/getflashGeoError/

HTML代码如下

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<meta http-equiv="X-UA-Compatible" content="ie=edge">

<title>Document</title>

</head>

<script>

alert(document.cookie);

alert(navigator.userAgent);

alert("tx");

</script>

<body>

<h1>It works!</h1>

</body>

</html>

|

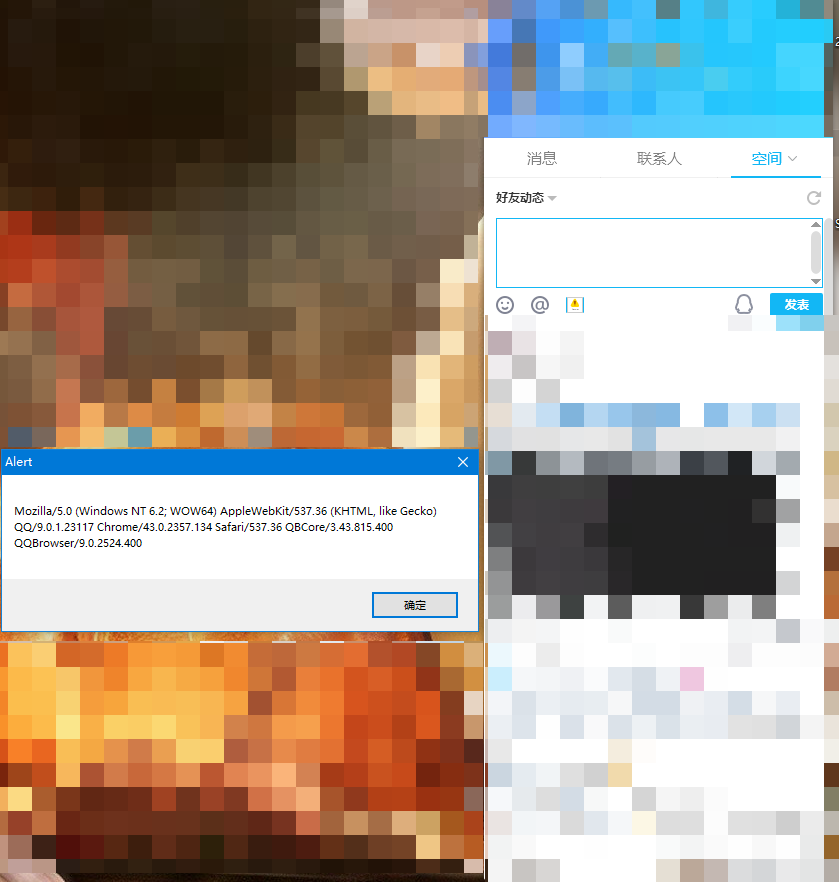

好了,测试下

第一个框是Cookie的,由于没有Cookie所以为空

第二个框是UA,可以看到是Chrome 43的内核

第三个框

然后显示页面

此时的页面是无法使用右键的,改下JS代码

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<meta http-equiv="X-UA-Compatible" content="ie=edge">

<title>Document</title>

</head>

<script>

alert(document.cookie);

alert(navigator.userAgent);

document.onselectstart = document.oncontextmenu = document.onmousedown = document.onkeydown = function() {

return true;

}

alert("Cracked!");

</script>

<body>

<h1>It works!</h1>

</body>

</html>

|

然后依旧失效,推测是客户端屏蔽了相关设置并非内核屏蔽。。

最后上个跳转玩玩。。

思考

如果一个内网中,DNS服务被更改,把奥多比域名和Flash.cn的域名指向了恶意服务器,结合最近爆出的CVE-2019-5786或者更早的漏洞(内核43+以上的漏洞),是否可以搞点事情?